GIỚI THIỆU NETWORK ACCESS CONTROL PACKETFENCE

I. GIỚI THIỆU NETWORK ACCESS CONTROL (NAC)

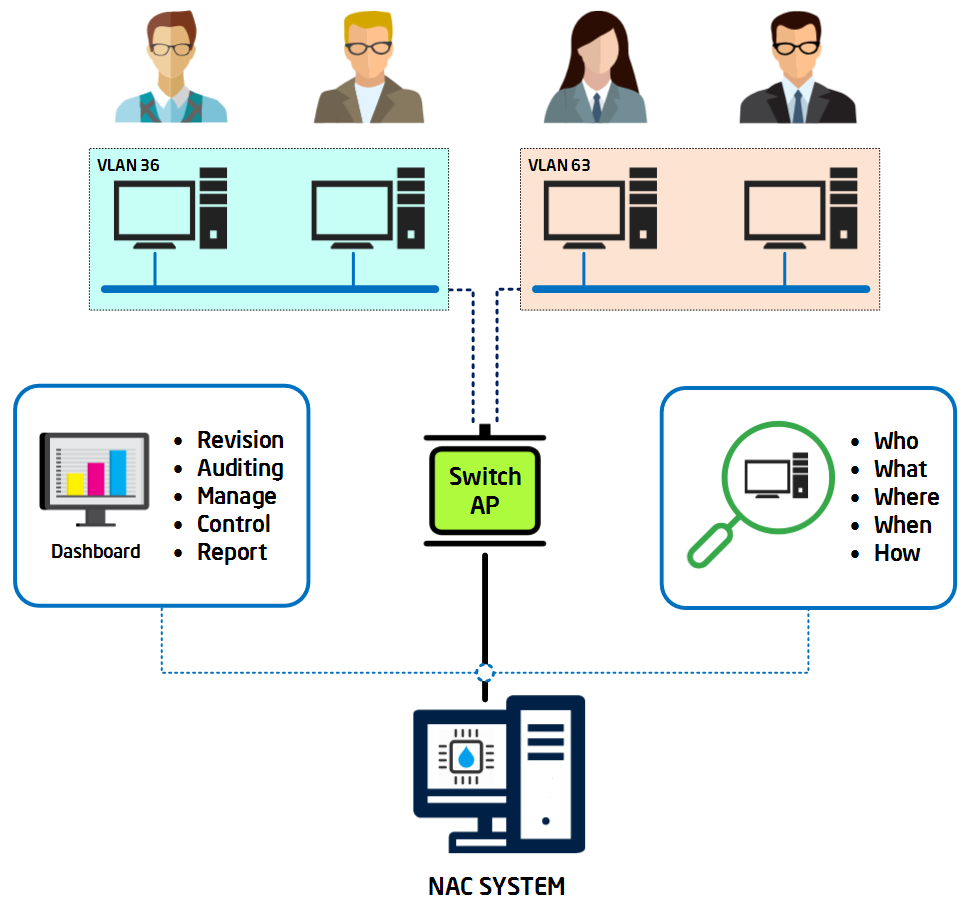

Network Access Control (NAC) là giải pháp kiểm soát quyền truy cập vào tài nguyên hệ thống mạng của các thiết bị đầu cuối. NAC sẽ ngăn chặn các truy cập bất hợp pháp từ các thiết bị máy tính, thiết bị di động không rõ nguồn gốc hoặc những thiết bị chưa tuân thủ các chính sách bảo mật của hệ thống.

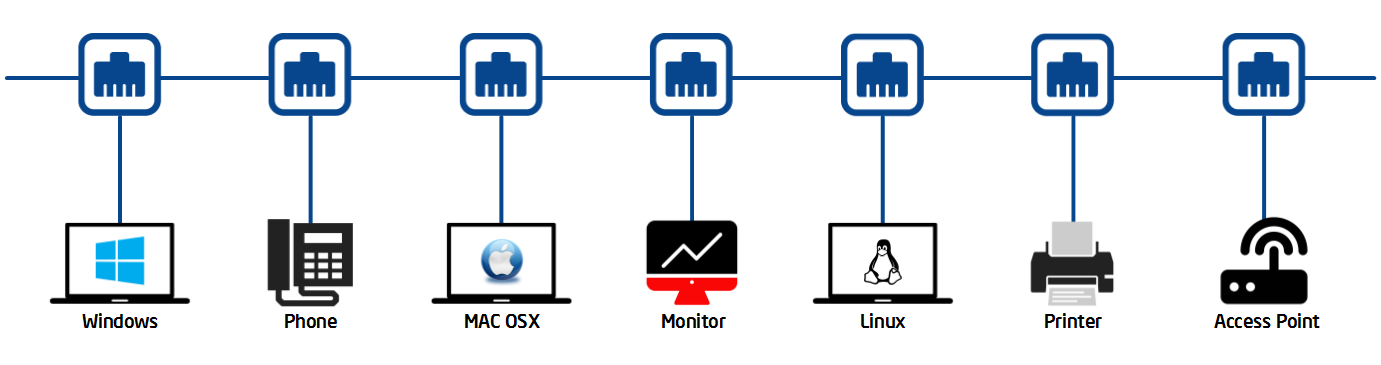

Network Access Control có thể xác định các thông tin “Who, What, Where, When, How” khi một thiết bị End-User truy cập vào trong hệ thống mạng.

- Who: Danh tính của End-User khi truy cập vào hệ thống mạng.

- What: Danh tính của thiết bị đang truy cập vào hệ thống mạng.

- Where: Địa điểm và vị trí mà End-Device thực hiện kết nối truy cập vào hệ thống mạng. VD: Văn phòng, phòng trà, phòng họp, dãy tầng, …

- When: Thời gian End-User bắt đầu truy cập vào hệ thống mạng, thời gian họ ngừng kết nối với hệ thống, thời gian hoạt động của họ khi truy cập vào hệ thống mạng.

- How: End-User truy cập hệ thống mạng thông qua các chủng loại thiết bị như thế nào. VD: Máy tính (Linux, Windows, MAC OS), Mobile Device (Android, IOS), Camera, Scanner, Printer, VOIP Phone, …

Chức năng chính của Network Access Control:

- Đảm bảo tính AAA (Authorization, Authentication, Accounting) của các kết nối truy cập vào hệ thống mạng.

- Áp đặt Role-Based Control cho người dùng, thiết bị hoặc ứng dụng sau khi xác thực thành công để truy cập và mạng. Người dùng và thiết bị của họ sẽ tham gia vào một Group tương ứng với vai trò, quyền hạn và khả năng truy cập sử dụng tài nguyên hệ thống mạng theo chính sách quy định.

- Đảm bảo tính bảo mật, an toàn dữ liệu và an ninh mạng thông qua việc thực thi các chính sách.

- Quản lý danh tính người dùng và danh tính của các thiết bị kết nối vào hệ thống. Quản lý thời gian hoạt động hằng ngày và thống kê tài nguyên sử dụng của các thiết bị truy cập.

- Tự động đánh giá khả năng an toàn và bảo mật dữ liệu của các thiết bị truy cập, phát hiện các vi phạm chính sách bảo mật để ngăn chặn và cách ly kịp thời nhằm giảm thiểu tối đa rủi ro cho hệ thống.

Ngày nay, hệ thống Network Access Control ngày càng trở nên phổ biến và vô cùng quan trọng trong các tổ chức và doanh nghiệp.

NAC thường được ứng dụng trong những trường hợp:

- Chứng thực kết nối cho nhân viên và khách mời.

- Quản lý các thiết bị di động cá nhân (BYOD).

- Triển khai và quản lý các thiết bị IoT.

- Thi hành các chính sách bảo mật.

- Phát hiện và ngăn chặn các rủi ro bảo mật.

- Dịch vụ ứng cứu và giải quyết sự cố tại chỗ.

Những hệ thống Network Access Control thương mại hàng đầu hiện nay như Cisco NAC, ForeScout NAC, HPE (Aruba) NAC, …

Bên cạnh đó thì cũng có những hệ thống NAC được xây dựng từ những Open Source miễn phí như PacketFence, FreeNAC, OpenNAC.

II. GIỚI THIỆU NAC PACKETFENCE

PacketFence là một dự án Open Source miễn phí có khả năng xây dựng nên hệ thống Network Access Control khá mạnh mẽ. PacketFence có thể thực hiện được đầy đủ các chức năng của giải pháp NAC và là dự án Open Source được nhiều cộng đồng quan tâm đóng góp phát triển hiện nay.

PacketFence được viết bằng ngôn ngữ Perl và tích hợp các Open Source khác như MySQL (MariaDB) và Apache để xây dựng GUI Web Service quản lý.

PacketFence có những đặc điểm như:

- Captive Portal Login.

- 802.1x Authentication Radius.

- Tích hợp và quản lý kết nối Wired và Wireless.

- Hỗ trợ các lựa chọn xác thực Database khác nhau.

- Tự động kiểm tra và cách ly các thiết bị không an toàn.

- Tích hợp với các công cụ Security: Snort, Suricata, Nessus Scanner, …

- Hỗ trợ xây dựng nhiều Server Cluster để đảm bảo tính High Availability.

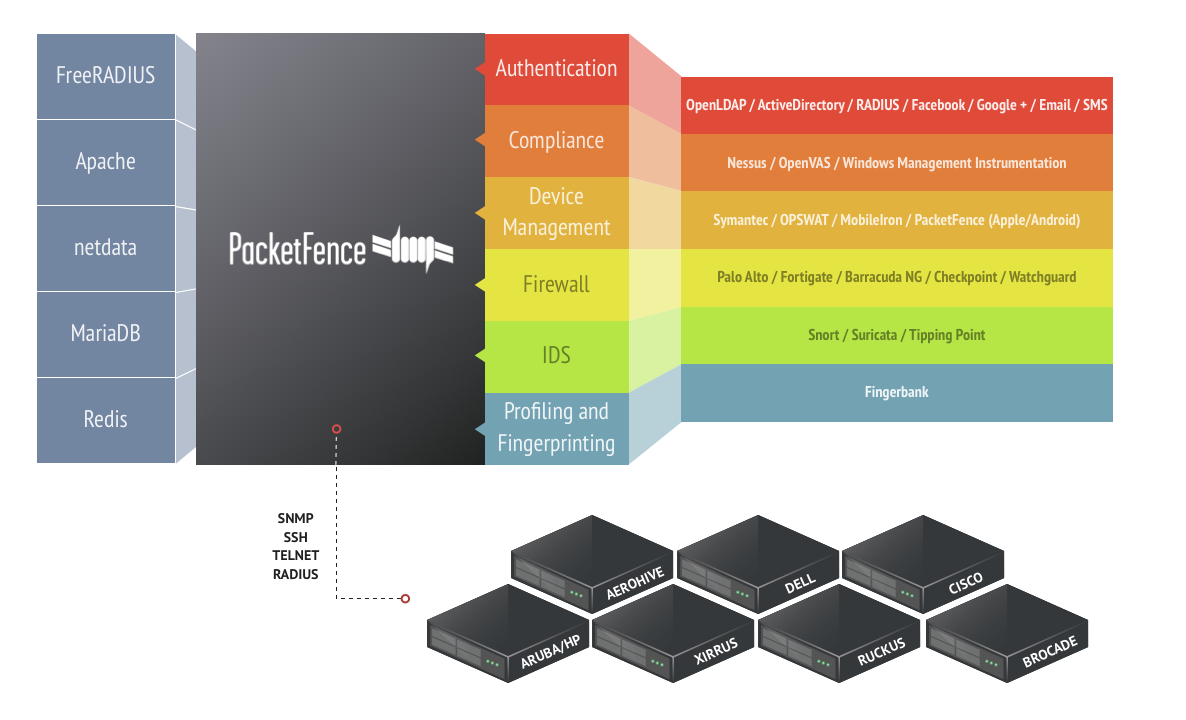

PacketFence bao gồm các thành phần:

- FreeRADIUS: Hỗ trợ cơ chế xác thực 802.1x và đảm bảo tính AAA.

- Apache: Xây dựng Web Admin Service để quản lý hệ thống.

- Netdata: Công cụ phân tích, quản lý và thống kê lưu lượng mạng.

- MariaDB: Cơ sở dữ liệu lưu trữ thông tin của hệ thống PacketFence.

- Redis: Hệ thống lưu trữ Key Value giúp tối ưu hiệu năng hệ thống.

PacketFence có thể hỗ trợ nhiều dòng thiết bị Switch để làm NAS như Switch Cisco, Switch Dell, Switch Brocade, Switch Xirrus, …

Những tính năng nổi bật của PacketFence:

- Authentication: Cơ chế xác thực để xin cấp quyền truy cập vào tài nguyên mạng, hỗ trợ xác thực thông qua các phương pháp: OpenLDAP, Active Directory, Radius, Facebook, Google+, Email, SMS.

- Compliance: Đảm bảo các thiết bị End-User phải tuân thủ các chính sách bảo mật thông qua việc tích hợp các công cụ Nessus Scanner, OpenVAS Scanner, Windows Management Instrumentation.

- Device Manager: Quản lý các thiết bị truy cập với Symantec, OPSWAT, MobileIron, PacketFence (Apple/Android).

- Firewall: Hỗ trợ tích hợp với các thiết bị Firewall như Palo Alto, Fortigate, Barracuda NG, Checkpoint, Watchguard.

- IDS: Hỗ trợ tích hợp các công cụ IDS như Snort, Suricata, Onion Security.

- Profiling & Fingerpriting: Hỗ trợ quét và phát hiện loại thiết bị, hệ điều hành trên thiết bị với công cụ FingerBank.

PacketFence và FingerBank đều được phát triển bởi “Inverse Inc.”, FingerBank có khả năng xác định thông tin chi tiết các thiết bị kết nối vào hệ thống mạng.

Cơ chế hoạt động của hệ thống PacketFence:

- Hệ thống yêu cầu User phải xác thực để được cấp quyền truy cập vào mạng, PacketFence hỗ trợ nhiều cơ chế xác thực như: MAC Bypass, Username/Password, eMail, …

- Quá trình xác thực và cấp mạng sẽ thu thập các thông tin về danh tính người dùng, thông tin máy của người dùng, Physical Port, IP Address, …

- Thiết lập các Group Role người dùng riêng biệt tương tự như chia VLAN trong hệ thống mạng. Người dùng sẽ được cấp IP tương ứng với Role gán để truy cập vào mạng.

- Tích hợp với các công cụ Security để đánh giá, theo dõi và thực hiện cách ly những máy người dùng vi phạm. Những máy truy cập trái phép hoặc vi phạm chính sách sẽ bị cách ly vào một VLAN riêng biệt để không gây ảnh hưởng tới hệ thống.

- Quản lý thời gian hoạt động và trạng thái Online/Offline người dùng, quản lý thông tin hệ thống (Bandwith, CPU, Disk, Auditing, …) thông qua giao diện Dashboard với các biểu đồ trực quan.

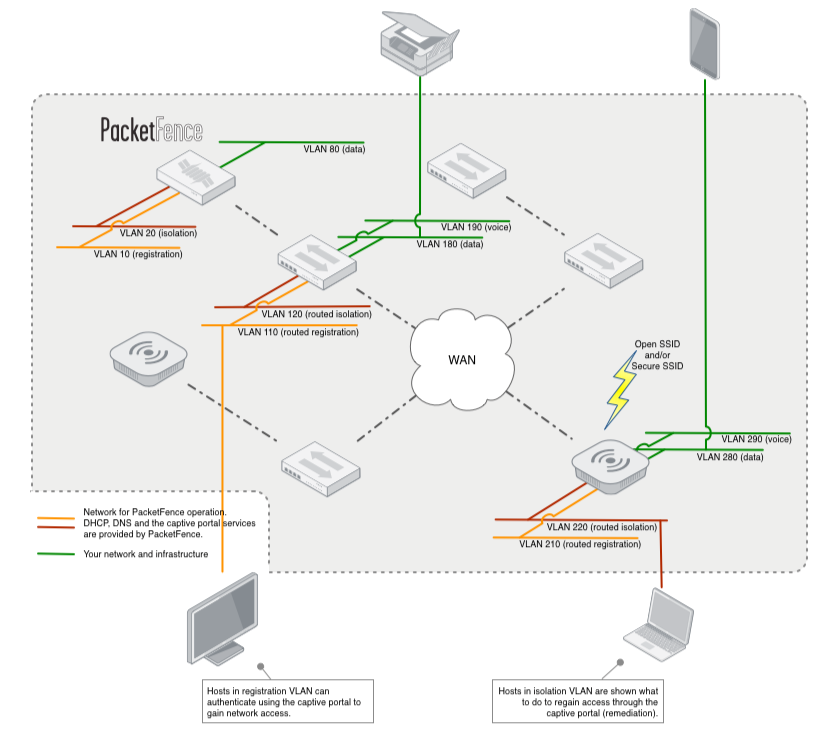

III. CÁC LOẠI HÌNH TRIỂN KHAI TRONG PACKETFENCE

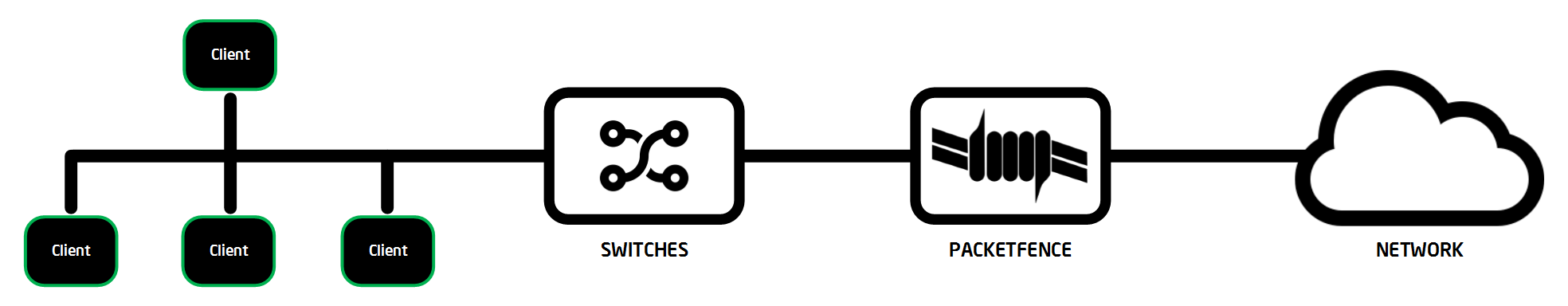

1. Inline Enforcement Mode (In Band)

PacketFence sẽ đóng vai trò làm Gateway trong hệ thống mạng, tất cả Traffic của Client từ các Switch và Access Point sẽ đổ dồn về PacketFence để xử lý. PacketFence sẽ sử dụng các IP Tables Rule (IPset) để kiểm soát các Client.

Mode Inline không phù hợp khi áp dụng cho các mô hình mạng quy mô lớn vì hệ thống PacketFence sẽ không thể xử lý nổi lượng Traffic khổng lồ đổ về, do đó sẽ dẫn tới hiện tượng Bottleneck và Point of Failure.

Trong Mode này PacketFence làm việc với Dumb Edge Switch hay còn gọi là Unmanaged Switch.

Unmanaged Switches: Dòng Switch này dành cho các khách hàng với nhu cầu đơn giản (Plug & Play), cung cấp dịch vụ ngay tức thời, cài đặt và cấu hình đơn giản.

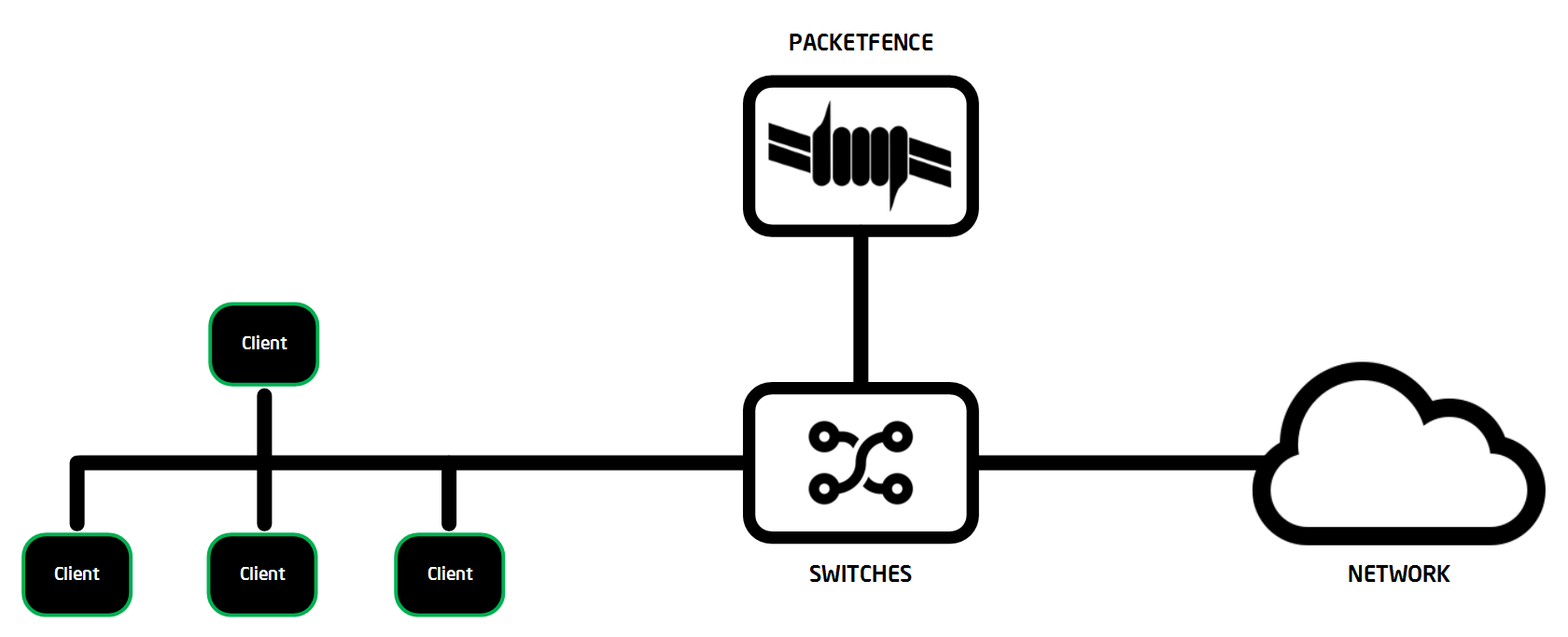

2. VLAN Enforcement Mode (Out of Band)

PacketFence sẽ đóng vai trò Server trung gian xác thực và gán VLAN cho các Switchport kết nối tới máy Client. PacketFence có thể thay đổi cấu hình của Switch liên tục theo thời gian thực để cấu hình gán VLAN cho Access Port.

Hệ thống PacketFence sẽ đứng bên ngoài kết nối và cấu hình trên các Switch.

Các nhóm VLAN quan trọng cần phải định nghĩa trong PacketFence:

- VLAN Isolation: VLAN dùng để cách ly những máy Client vi phạm Policy và Security Violation.

- VLAN Registration: VLAN phục vụ cho quá trình xác thực đăng ký người dùng để vào mạng.

- VLAN Management: VLAN dùng để kết nối và quản lý PacketFence thông qua Remote SSH và Web GUI HTTPS.

Quá trình hoạt động của VLAN Enforcement Mode:

- Khi có một thiết bị kết nối vào Switch, PacketFence sẽ phát hiện ra địa chỉ MAC của thiết bị này chưa được đăng ký nên sẽ cấu hình Switchport gán nó vào VLAN Registration.

- PacketFence sẽ đóng vai trò làm DHCP Server và DNS Server để cấp phát IP Registration cho máy người dùng và gửi về Web Portal hoặc Hotspot Portal cho máy người dùng đăng nhập.

- Sau khi người dùng xác thực Web Portal thành công, PacketFence sẽ thu hồi IP Registration và cấu hình Switchport gán vào VLAN tương ứng với Role của người dùng.

- PacketFence sẽ gọi DHCP Server trong hệ thống mạng để cấp phát IP tương với VLAN mà User’s Role đăng ký để vào mạng.

- Người dùng sau khi nhận được IP sẽ được chuyển hướng (Redirect) sang trang một Web đã được thiết lập. Khi ấy, người dùng đã được phép truy cập tài nguyên trong hệ thống mạng.

- Sau khi hết thời gian truy cập hoặc nếu người dùng ngắt kết nối với hệ thống thì PacketFence sẽ tự động hủy đăng ký (Deregister) thiết bị người dùng. Khi người dùng khởi tạo phiên làm việc mới thì hệ thống sẽ cấu hình lại Switchport vào VLAN Registration.

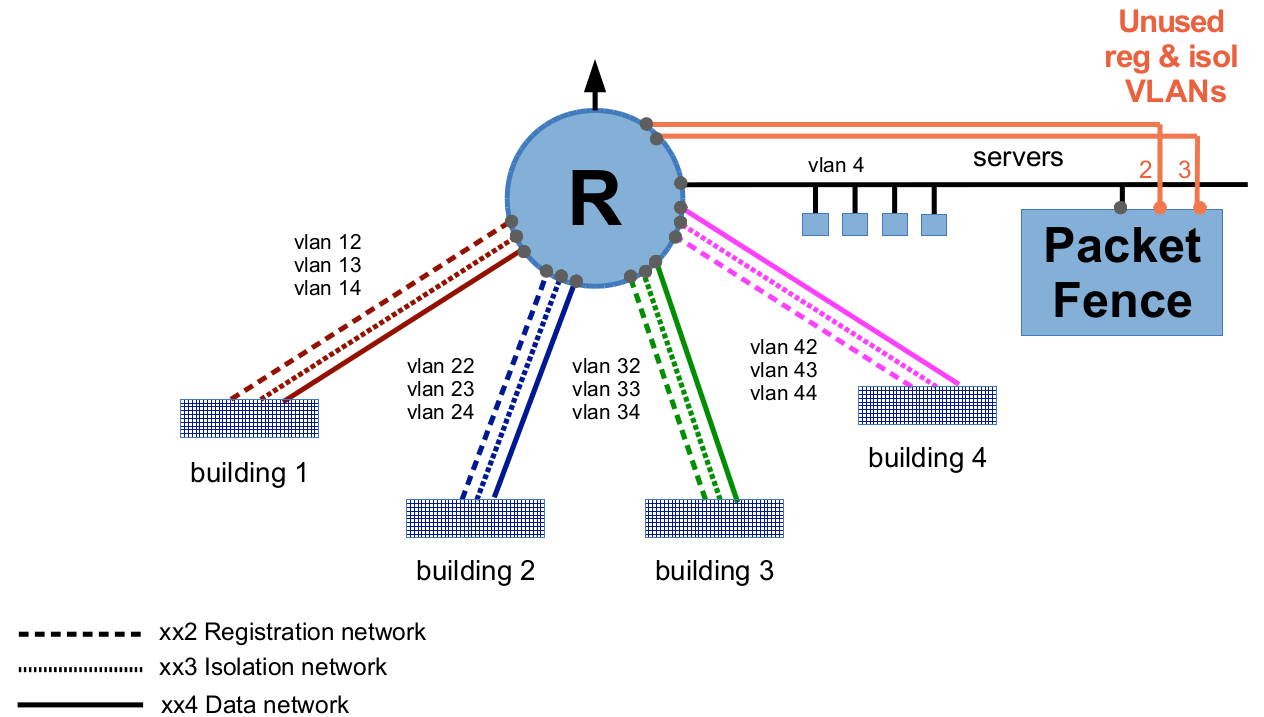

Khi dùng VLAN Enforcement Mode thì cần phải có ít nhất một bộ VLAN bao gồm: Management, Isolation, Registration và VLAN Data

- Chọn một Interface để làm Management và tạo ra các VLAN khác trên Interface ấy, cấu hình tùy chỉnh Default Gateway cho Server.

- Nếu có nhiều chi nhánh (Campus Network) phải triển khai quản lý độc lập thì có thể tạo nhiều bộ VLAN để quản lý.

- Khi tùy chỉnh Interface và tạo VLAN cần phải đặt IP/Netmask tương ứng, đối với VLAN thì phải đặt VLAN ID và chọn VLAN Type.

IV. YÊU CẦU PHẦN CỨNG KHI CÀI ĐẶT PACKETFENCE

Packetfence hỗ trợ cài đặt trên các nền tảng Server CentOS/Redhat và Debian/Ubuntu với phần cứng yêu cầu tối thiểu:

- Intel/AMD CPU 3 GHz.

- 8 GB RAM.

- 100 GB Disk Space (RAID-1 Recommended).

- 1 Network Card (2 Recommended).

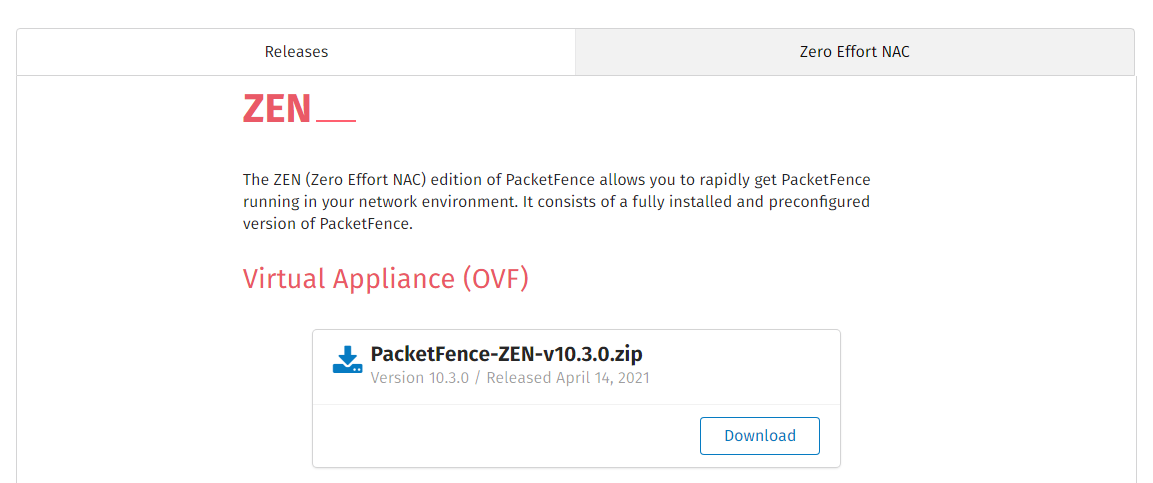

Tuy nhiên, thực tế thì PacketFence có thể cài đặt một cách dễ dàng hơn với bản PacketFence ZEN (Zero Effort)

PacketFence ZEN (OVF) có thể Import vào các hệ thống ảo hóa VMware vCenter/vSphere hoặc Prommox/Opennebula và khởi chạy ngay lập tức mà không cần cài đặt. Các bước cấu hình đáng chú ý sau đó bao gồm:

- Cấu hình Network Bonding/Port Group, Trunking VLAN, Switching & Routing trên các thiết bị mạng.

- Cấu hình Resize RAM, CPU, Disk cho Virtual Machine.

- Cấu hình Cluster 3 VM PacketFence để HA.

- Cấu hình Mode VLAN Enforcement, Add Switch, tạo VLAN, tạo Account và Captive Portal Login.

- Cấu hình AAA Model trên các Switch Access để điều phối các RADIUS Request giữa Client và Server.

- Cấu hình FingerBank (tạo tài khoản, Get API Key) để nhận dạng OS của các thiết bị Client.

- Cấu hình tích hợp Alert và Security Plugin nếu cần thiết.

Infertility, osteoporosis, and breast progress or breast tenderness also can trigger an evaluation for

testosterone deficiency. In the Testosterone Trials, researchers measured

how far all of the volunteers might walk in six minutes.

About 20 p.c of the testosterone takers—versus solely thirteen % of the placebo takers—increased their 6-minute walk distance by at least 164 toes (50 meters).

Understanding how TRT interacts with the prostate requires separating longstanding

myths from medical evidence. Improved RecoveryAthletes often expertise intense coaching sessions that may result in muscle harm and fatigue.

Pink blood cell counts have been taken from the individuals on a yearly basis and results confirmed a

rise of 10% after the primary yr and 38% after 10 years.

Hypercapnia is a condition where carbon dioxide ranges

get too high in the blood. This can lead to

issues corresponding to respiratory acidosis, with symptoms including fatigue

and drowsiness or a robust want to sleep.

A physician will also monitor changes in symptoms and unwanted long term Effects of steroid use

at three and 6 months after the initial remedy and then annually.

Nonetheless, these advantages were quite modest and

went away with the discontinuation of TRT. Around half of

the members within the 2019 study still had bone mineral density within the ranges of osteopenia or osteoporosis while on TRT.

TRT can be not advised to be used for treating those with low

testosterone brought on by growing older. Copyright

© 2025 Gapin Institute

Proof to recommend that TRT increases cardiovascular morbidity and mortality

risks is poor, as outcomes differ throughout examine populations and their baseline comorbidities.

Whereas TRT may improve serum prostate-specific antigen ranges in some males,

it typically stays inside clinically acceptable ranges, and has

not been proven to extend the risk of prostate cancer. Current

literature supports that TRT does not considerably worsen lower urinary tract symptoms, and may actually enhance symptoms in some males.

Restricted proof means that TRT might initially worsen obstructive sleep apnea in some men, however that this is not a longstanding impact.

Nonetheless, medical doctors do not usually suggest

TRT as the first plan of action for low testosterone ranges, even for males who

show such symptoms. Testosterone plays a vital role

in various bodily functions, together with muscle and

bone health, cognition, red blood cell and sperm formation,

and sexual and reproductive operate in males.

All patients with NSCLC had been handled with a third-generation EGFR TKIs as first or second-line treatment, including osimertinib eighty mg/d, aumolertinib

one hundred ten mg/d and furmonertinib eighty mg/d till intolerable critical antagonistic occasions occurred.

The major endpoint of this examine was the incidence of RP, Gross tumor volume (GTV) outlined as the first tumour seen on CT and deliberate goal volume (PTV) outlined as a

homogeneous outgrowth of 0.eight cm above the GTV. Lung dose was outlined as the amount of lung

tissue that received radiation at a dose larger than or equal

to this dose as a percentage of the whole lung tissue quantity.

If you experience sudden, unexplained weight reduction or an unusual stage of fatigue, this could be an indication that something extra critical is happening.

Managing stress is often ignored, however it’s important for total

well being. Excessive levels of chronic stress can negatively influence the immune system and improve

irritation in the body.

Testosterone might help lower LDL ldl cholesterol,

enhance PSA levels, normalize blood strain, and stability glucose and insulin ranges.

Since testosterone improves purple blood cell production and circulation, it can help send extra oxygen-rich

blood to the kidneys to assist their capabilities. By following

the rules supplied here, it is also potential to reduce

the chance of kidney stones from forming. The prescribing patterns of TRT in sufferers with

treated [13] and untreated prostate cancer [14] are rapidly altering.

In the Unites States, 94% of urologists prescribed TRT to patients

who had been treated for prostate most cancers previously [13].

Establishing a constant monitoring schedule helps preserve optimal hormone

ranges and addresses any emerging considerations promptly.

Earlier Than initiating TRT, an intensive analysis of the patient’s well

being standing, including cardiovascular and

prostate health, is crucial. Common follow-up appointments and blood exams are essential to monitor the therapy’s influence and modify the treatment plan as wanted.

Some research suggest that TRT doesn’t considerably enhance the risk

of prostate cancer, whereas others name for extra cautious monitoring.

This blog postwill provide you with a comprehensive overview

of the potential benefits,dangers, and considerations of utilizing these two treatments together.

We know that testosterone promotes the manufacturing

of purple blood cells in bone marrow. If low testosterone causes the previously mentioned problems which influence kidney functions, it’s

going to additionally lead to a lower in erythropoietin.

TRT therapy size is indefinite except the low ranges are as a end result of an underlying cause that’s treatable.

Individuals who’ve a high pink blood cell depend and thrombophilia should keep away from taking TRT.

TRT can enhance red blood cell rely which in turn will increase blood viscosity.

They might need to do that three times a day at intervals of 6–8 hours, preferably at the similar times every day.

The dosage is normally 11 mg per software across each nostrils, resulting in a total dosage of 33 mg daily.

A physician will recommend a dosage starting from 225–396 mg, and a person will sometimes take oral testosterone tablets twice every day.

This perception stemmed from studies exhibiting that males with

excessive testosterone levels usually had faster-growing prostate tumors.

The concept was that testosterone acted like gas

for the most cancers cells, making them develop extra rapidly.

Nonetheless, recent research have challenged this view, and new evidence means that TRT may not significantly enhance prostate cancer risk.

Testosterone substitute remedy, or TRT, has turn into a standard treatment for men with low testosterone, additionally referred to as

“low T.” TRT can enhance power, mood, bone strength, and

even sexual perform. Nevertheless, a typical question many individuals have is

whether TRT may enhance the danger of creating prostate cancer.

There has been a lot of research accomplished on this

matter, but the findings have typically been blended.

This part explains what researchers have found so far to help readers

understand whether or not TRT may be a threat for prostate most cancers.

Le médicament androgène de la testostérone peut être considéré comme une

answer pour ceux qui souffrent de symptômes associés à un faible taux de testostérone.

En remplaçant cette hormone, il est potential d’atténuer les effets néfastes d’un manque de testostérone,

y compris les problèmes de dysfonction érectile.

Cependant, il est essentiel d’être diagnostiqué de

manière appropriée grâce à des symptômes et des analyses de sang pour confirmer la nécessité de ce

médicament. Chaque individu réagit différemment à la testostérone,

il est donc necessary de recevoir un suivi médical approprié

pour surveiller les effets et ajuster la posologie si nécessaire.

L’alimentation joue un rôle essentiel dans la santé, y compris dans la manufacturing de testostérone et

la libido. Manger du foie peut être bénéfique pour soutenir naturellement les niveaux de testostérone.

De plus, des aliments aphrodisiaques peuvent aider à stimuler la libido et Ã

pimenter la vie sexuelle.

Les stéroïdes anabolisants, quant à eux, peuvent provoquer des

effets secondaires tels que l’élévation de la tension artérielle, l’apparition d’acné, la chute de cheveux, la gynécomastie et des problèmes de foie.

Ils sont également associés à une augmentation des risques de maladies

cardio-vasculaires et coronariennes, Ã une hypertrophie du ventricule gauche et peuvent provoquer une insuffisance cardiaque

ou une crise cardiaque. Il est important de noter que l’utilisation de

ces substances est illégale et peut avoir des conséquences graves sur la

santé. Au cours des dernières années,

la “thérapie hormonale d’affirmation du genre” a considérablement gagné en popularité.

L’objectif principal de ces protocoles est

de faire en sorte que le corps d’une femme biologique présente davantage de traits

physiques d’un homme biologique, et ce grâce à l’administration de

fortes doses de testostérone.

La testostérone augmente la masse maigre au

détriment de la graisse masse, cet effet était déjà connu, en particulier en combinaison avec des changements de mode de vie.

Cet essai confirme que la testostérone pourrait être utilisée comme une

thérapie efficace chez les hommes obèses avec hypogonadisme fonctionnel,

et ayant développé une stéatose hépatique.

C’est donc une thérapie, ciblée sur un groupe bien précis de sufferers,

mais qui pourrait contribuer à réduire la cost de la maladie du foie gras.

Le métabolisme du fer n’est pas régulé de façon équivalente chez les hommes et chez

les femmes. En conséquence, les maladies chroniques du

foie associées à une capacité réduite à produire de l’hepcidine – une hormone

qui inhibe l’absorption du fer par le duodénum-, sont souvent

plus sévères chez les hommes que chez les femmes.

L’erreur la plus commune revient à attribuer de façon systématique la baisse de testostérone au vieillissement, alors que deux pour cent des cas d’hypogonadisme

sont liés uniquement à l’âge. Et si ça pose un problème,

c’est que ce sucre est un facteur de prise

de poids et que l’accumulation de gras dans le corps nuit à la manufacturing de testostérone.

Il est primordial de suivre attentivement les directions du médecin concernant la posologie et la manière de prendre la

testostérone. De plus, informez tous les professionnels de la santé

que vous consultez que vous prenez de la testostérone,

car cela peut influencer les résultats de certaines

analyses de laboratoire. Les asperges sont un légume peu calorique, riche en oligosaccharides, qui

sont des prébiotiques bénéfiques pour la santé intestinale.

Elles contiennent également de la vitamine B6, qui joue un rôle essentiel dans

la production de testostérone. De plus, les asperges sont une source naturelle de glutathione, un antioxydant puissant qui

aide à éliminer les radicaux libres de l’organisme.

La testostérone est un médicament disponible sous forme de capsules de gélatine molle, contenant une quantité spécifique d’undécanoate de testostérone.

C’est une forme de médication couramment utilisée

pour traiter les affections causées par un faible taux de testostérone chez les hommes.

La posologie de la testostérone varie en fonction des besoins individuels de chaque

personne.

Cela pourrait améliorer le pronostic de ces maladies et ouvrir la voie à de nouvelles choices de

traitement. On sait que l’inflammation augmente les

risques associés aux maladies cardiovasculaires et constitue un facteur

déclencheur de crises cardiaques et d’infarctus.

De plus, comme le fait remarquer la Dre Demers, «un taux

élevé de protéine C réactive serait le plus important facteur de prédiction du risque de mortalité cardiovasculaire chez les femmes apparemment en santé.

C’est aussi un facteur de risque d’AVC (accident vasculaire cérébral) et de most

cancers du sein». Pour rappel, les triglycérides sont

des graisses qui peuvent augmenter le risque de maladies cardiovasculaires et de pancréatite lorsqu’elles sont présentes en excès.

Une consommation extreme d’huile d’olive peut élever le

taux de triglycérides dans le sang (comme toute source de lipides en excès).

Elle preserve ainsi toutes ses propriétés antioxydantes et ses graisses saines, qui peuvent aider à réduire l’inflammation et protéger

les artères. Une simple French dressing avec de l’huile d’olive,

du vinaigre balsamique et un peu de moutarde peut être un excellent ajout à

vos repas. L’huile d’olive raffinée a subi des traitements thermiques et chimiques, ce qui réduit considérablement

sa teneur en antioxydants et en polyphénols.

Certains aliments, tels que le chocolat et le clou de girofle, stimulent la manufacturing d’endorphines, l’hormone du

plaisir. Certains aliments comme le gingembre, l’ail et les fruits de mer favorisent la stimulation des hormones sexuelles.

Certains aliments, comme le safran, renforcent la efficiency sexuelle en agissant sur le tonus

général et le système nerveux. En intégrant ces aliments dans votre alimentation, vous pouvez dynamiser

votre corps et votre esprit, et vivre des expériences sexuelles plus épanouissantes.

Jean, un athlète amateur, a commencé à utiliser des stéroïdes anabolisants

méthodes naturelles pour augmenter la testostérone (Jenni) améliorer ses performances sportives.

Après six mois d’utilisation, il a remarqué une augmentation significative

de sa masse musculaire et de sa drive. Cependant, il a également souffert de

plusieurs effets secondaires, notamment une pression artérielle élevée et des sautes d’humeur.

Comme indiqué ci-dessus, il est recommandé de consommer 2 à three cuillères à soupe

d’huile d’olive par jour pour profiter de ses bienfaits (soit

20 à 30 ml par jour). Elles sont extraites à température ambiante, ce qui garantit

une meilleure préservation des nutriments essentiels, notamment des polyphénols et des acides gras insaturés bénéfiques pour le cœur », conseille Anne Guillot.

L’endocrinologue, qui pratique depuis 30 ans au Centre hospitalier

de l’Université de Montréal, fait partie de ces rares spécialistes qui se penchent sur la query au Québec.

D’entrée de jeu, elle met en garde contre une idée reçue voulant que l’andropause soit l’équivalent masculin de la ménopause.

Tous les fruits et les légumes qui se mangent tels quels, sans

retirer de peau (comme la tomate, la salade ou encore les fraises, contrairement à la banane par exemple) sont susceptibles d’avoir été

contaminés par des résidus de pesticides.

Mais cela ne garantit pas que vous trouverez l’acceptation ou la compréhension. Les personnes qui ont eu une dysphorie de genre se disent souvent moins anxieuses,

moins déprimées, plus calmes et plus heureuses lorsqu’elles commencent à

prendre des hormones. Pour certaines personnes, ce changement psychologique se produit dès qu’elles

commencent à prendre des hormones, et pour d’autres, il se produit lorsque les changements physiques progressent.

L’hormonothérapie présente des avantages psychologiques importants.

Rapprocher l’esprit et le corps et peut aider les personnes transgenres à se sentir

mieux dans leur corps. Si vos ovaires on étaient retirés, votre

corps produira une quantité d’oestrogène beaucoup plus faible, de

sorte que le dosage de testostérone est généralement

réduit.

Prendre soin de son corps et de son esprit, vivre sainement,

c’est ça l’essentiel pour un équilibre hormonal parfait.

Tu te sens parfois fatigué, moins performant à l’entraînement, ou tu constates une baisse de

motivation ? Ces signes pourraient indiquer

une fluctuation de ton taux de testostérone. Cette hormone joue un rôle clé dans la vitalité,

la pressure musculaire et l’énergie globale.

Un diagnostic et un traitement précoces peuvent contribuer à réduire considérablement ces risques.

Les professionnels de la santé peuvent généralement

établir un diagnostic après une brève évaluation ou des checks simples.

Si vous voulez optimiser naturellement votre taux de testostérone, repensez votre premier repas

de la journée. Un bon petit-déjeuner riche en protéines, bonnes graisses et

micronutriments vous aide à réguler vos hormones dès le matin.

Préparer la fiole de testostérone avec attention est essential pour l’injection. Trouver un soutien psychosocial

est essential pendant le traitement. Des groupes comme le PIaMP

offrent un accompagnement personnalisé. Contactez ces organisations pour du soutien ou des informations.

Chez les hommes, le taux de testostérone go well with un rythme circadien, avec des niveaux plus

élevés le matin. Cet effet est encore plus marqué avant 50

ans, mais il tend à s’aplatir avec l’âge, notamment

pendant l’andropause. Réaliser l’analyse entre 7 h et

10 h garantit des mesures représentatives. Les hommes avec des niveaux de cholestérol LDL

plus élevés ont tendance à avoir un dysfonctionnement

érectile. Ceux qui en ont un taux inférieur ont des niveaux de testostérone plus élevés.

Les athlètes et les culturistes utilisent parfois des stéroïdes anabolisants pour améliorer leurs performances athlétiques et

développer leur masse musculaire.

En régulant les hormones féminines et en réduisant le taux de testostérone, il

est attainable d’améliorer la santé globale et atténuer les symptômes associés à un déséquilibre hormonal.

La maca est une plante originaire des montagnes péruviennes,

souvent utilisée pour ses effets bénéfiques sur la libido et l’énergie.

Elle a montré qu’elle pouvait améliorer la qualité du sperme et stimuler la production de testostérone.

Grâce à sa capacité à équilibrer les hormones,

la maca est un complément populaire parmi les

hommes cherchant à améliorer leur santé hormonale.

Bien que la TRT Hypertension

puisse être très efficace, le mode de vie joue également

un rôle clé dans le maintien de niveaux sains de testostérone.

En fonction de votre examen physique, de vos symptômes et de vos antécédents, d’autres tests peuvent être nécessaires après le

check de testostérone. Votre médecin peut tester la fonction thyroïdienne,

le taux du diabète, l’hypertension artérielle et les maladies cardiaques.

Réponses aux questions les plus courantes pour vous aider à mieux comprendre

le rôle de la testostérone et remark gérer un équilibre hormonal sain.

Une prise de sang permet de vérifier si ces symptômes sont

liés à un manque de testostérone ou à une autre cause (stress, maladies métaboliques, and so on.).

La testostérone facilite la circulation sanguine vers le

pénis. Si vous rencontrez des problèmes pour obtenir ou maintenir une érection, un faible taux de testostérone pourrait

être une des causes. En plus de cela, le test urinaire teste la testostérone libre seulement,

et non la testostérone totale (uniquement attainable

avec un take a look at sanguin). Les niveaux de testostérone

sont également grandement influencés par la vitamine B, notamment la vitamine B1,

B6, B12, la niacine et l’acide folique.

Dans cet article, découvrez tout ce qu’il faut savoir sur l’analyse, les résultats et

leur lien avec l’andropause. Pour prévenir les troubles hormonaux et maintenir un équilibre hormonal optimum, il est recommandé d’adopter des habitudes de vie saines.

Cela peut inclure une alimentation équilibrée, régulière l’exercice physique, une

gestion du stress efficace et un sommeil de qualité. De plus, des

alternate options naturelles, comme les compléments alimentaires spécialement conçus pour soutenir la santé hormonale masculine, peuvent être envisagées.

This can be brought on by a quantity of components,

together with pituitary gland problems. If you need a refresher, testosterone controls every thing from weight achieve

to despair. Nonetheless, males with hypogonadism have bother sustaining healthy levels of testosterone.

That said, prepare in your testosterone ranges to begin dropping across the age of 40 years

old. On the bright aspect, there are methods to quickly boost your

testosterone too, significantly by exercising.

That Means that when you naturally have low testosterone, you usually have a tendency to have

a coronary heart attack. Conversely, it reveals that

in case you have a naturally greater testosterone stage,

you are at a decreased risk for coronary heart illness.

Testosterone therapy (TTh) is the first mainstay remedy for useful hypogonadism, during which

it causes many symptoms such as impaired libido, erectile dysfunction, reduced high quality of life, fatigue, and depression [22].

TRT can provide benefits like improved libido, sexual function, muscle mass, bone density,

vitality, and mood in males with low testosterone.

Although some men believe they feel youthful and more vigorous in the event that they take testosterone

medicines, there’s little evidence to help using testosterone in otherwise wholesome males.

Tips from the American Faculty of Physicians point out that testosterone therapy may enhance sexual function considerably in some males, however there’s little evidence that it improves different capabilities, corresponding to vitality and power.

In contrast to the research described above, no circumstances

of VTE have been detected in a retrospective cohort research of 162 transgender girls

who acquired GAHT for a mean length of 4.4 years.

The prevalence of transgender inhabitants in the United States has been growing.

This is probably going as a end result of the reality that transgender individuals at the

moment are more more probably to determine as such

in demographics surveys [3]. Understanding the terminology used

to describe transgender individuals (Table 1)

and the commonly used hormone therapies (Table 2) is important to enhance care for this population.

Low testosterone can have significant effects on the guts, and being conscious of the

early warning signs of heart issues is important.

Symptoms like fatigue, chest pain, and shortness of breath should by no means be ignored,

especially in case you have low testosterone.

By recognizing these signs early and seeking medical help, it’s possible to take steps to protect your heart and overall

health. Prostate Cancer UK hosts a Life on Androgen Deprivation Remedy (ADT) class that helps males with prostate

most cancers living on hormone therapy.

It Is generally recommended to have these screenings every 3-6 months, relying on particular

person danger components. Whereas some research shows

a potential connection between TRT and heart attacks, the general evidence

is blended. Some research have found that men taking TRT may have a higher

threat of heart attack, particularly older men and people

with pre-existing coronary heart conditions.

Different research suggest that TRT may actually assist

scale back heart assault threat by enhancing coronary heart well being.

This conflicting knowledge makes it difficult to attract a transparent conclusion, and extra research is required to

fully perceive the connection between TRT and coronary heart well being.

Indeed, placebo-controlled RCTs are still wanted to elucidate the influence of TTh on hepatic operate and

steatosis in association with cardiovascular threat in hypogonadal males.

Similarly to the Ito, the Ikr has additionally been proven to

be both not influenced by gender (29), or less expressed in females (32).

In various animal models, the Iks has been noticed

as either bigger in males (34), larger in females or with no gender distinction in any respect (29), depending on which area the cells had been taken from.

This is consistent with increasing proof suggesting that the variations exerted by sex hormones will not be uniform

throughout the guts.

They looked at males, who underwent coronary angiography (a procedure

that injects dye into coronary heart vessels to see if there is a blockage).

That means it’s extremely probably these males already had existing coronary

heart disease. They then compared those who received testosterone substitute therapy

to males who didn’t (non-T group). To perceive how TRT

and heart disease grew to become a difficulty, a short evaluate of the historical

past is testosterone a anabolic steroid (https://www.milegajob.com/companies/finasteride-while-on-trt) important.

Many folks falsely perception, that since more men die of coronary heart disease

than girls, it have to be linked to men’s larger testosterone levels.

Some men also say they wrestle to recollect things in addition to they

did earlier than having hormone remedy. But we don’t know

for positive whether or not any modifications

are caused by the hormone remedy or by one thing

else, because the proof isn’t very strong. For

instance, feeling drained, stressed, anxious or depressed can all affect your

reminiscence and skill to concentrate. Problems with memory and focus also can happen naturally as you grow

old. There is also more info on methods to manage fatigue in our fact sheet, Fatigue and prostate cancer.

Fatigue can even produce other causes such because the cancer itself or different situations, corresponding

to a drop in the variety of purple blood cells (anaemia) or melancholy.

A small examine has discovered that cognitive behavioural therapy (CBT) may help

men on hormone remedy cope with their sizzling flushes and night

sweats.

While testosterone typically helps steadiness cholesterol, TRT can sometimes cause

a rise in LDL (bad cholesterol) and a decrease in HDL (good cholesterol).

Excessive levels of LDL can result in the buildup of

fatty deposits within the arteries, which can slender the

arteries and make it harder for blood to circulate. This situation known as atherosclerosis and is a significant danger issue

for heart attacks. These danger factors can put postmenopausal ladies

at larger risk of coronary heart attacks, coronary artery illness, and stroke.

“Women are sometimes busy taking care of their families, aging dad and mom, and careers. This is a window of opportunity for us to guarantee that we’re optimizing cardiovascular threat elements in our midlife women sufferers, so that we can prevent them from developing coronary heart illness down the road,” she says.

Consequently, there’s a sturdy interest in pure methods to maintain or enhance

testosterone, leading many to explore dietary interventions, together with the consumption of raw onions.

There is restricted scientific proof to help the claim that uncooked onion instantly boosts testosterone ranges.

Raw onion contains several compounds that are believed to have potential testosterone-boosting results.

These compounds embody quercetin, a flavonoid

that has been proven to increase testosterone levels in animal

research. Moreover, uncooked onion is rich

in sulfur compounds, which can even have a optimistic impression on testosterone production.

In impact, quercetin and quercetin derivatives have been discovered to have an impact on human’s well being.

Therefore, the excessive content material of the antioxidant quercetin and its derivatives in onion makes it

very effective dietary contrivance to reinforce

humans’ health. The summarized proof from this study

helps using onion as an aphrodisiac food, to extend libido and strengthen the reproductive organs, by many cohorts [18].

And individuals are unknowingly following the trend whether or not they

like the raw onion’s style or not. Several research have

revealed that the technology of free radicals, women before and after

steroids (https://aloshigoto.jp/employer/testosterone-Test-results-range/) therefore the extent of oxidative harm,

in diabetic situations, most of time, is larger than in regular conditions [57,fifty eight,59].

Such hyperglycemic-induced oxidative stress states was discovered to delay or disrupt the function of

the cell [57,60]. The onion (Allium cepa L.), also

called frequent onion or bulb onion, is a vegetable that has been grown and selectively farmed for more than seven thousand

years [12]. There is limited analysis on the specific types of onions that enhance Testosterone ranges.

Onions aren’t just a kitchen staple for adding taste to dishes; they’re a powerhouse of nutrients with multiple health benefits.

Aside from the scientific evidence, there are additionally numerous anecdotal reviews from

people who declare that consuming onions has helped them increase their testosterone levels.

However, these claims are based on personal experiences and

may not be applicable to everybody. Cooking could cut back some vitamins

however can make others more bioavailable and the onions

simpler to digest. Onions contain cysteine sulfoxides, which can lower stress ranges and improve sleep, not directly supporting testosterone well

being.

The shaped testosterone is transported to Sertoli cells within the

testis to boost sperm manufacturing (i.e., spermatogenesis)

[35]. As per Scopus database, since 1967 till now, there are no less than 27 research articles linked onion to

testosterone; however, this hyperlink has not yet been collectively reviewed and summarized.

In addition, chosen oblique printed articles from the identical databases had been included to reach the great and integral dialogue and conclusion. Allergic

Reactions to onions may cause symptoms similar to itching, hives, and problem respiration.

They assist induce apoptosis (programmed cell death) and should slow the event of certain forms of most

cancers. This information is a results of the lower in malondialdehyde concentrations that happen when high

doses of onion juice were given to the themes. For extra info on men’s health and nutrition, consider visiting this resource

for suggestions and recommendation. Remember, always seek

the advice of with a healthcare provider earlier than making vital changes to

your diet or way of life. By following the following pointers, you presumably can successfully incorporate onions into your

dietary choices without any problem. This article is based on scientific proof, written by specialists and fact-checked by specialists.

Recent studies have piqued curiosity about whether or not

consuming onions can genuinely have an result on testosterone ranges.

Uncooked onion has been instructed as a way to improve testosterone manufacturing by some individuals.

However, you will need to study the scientific proof

and studies behind this declare to determine its validity.

It can additionally be value noting that the impact of onions on testosterone ranges could vary depending on individual elements such as

age, intercourse, overall health, and other lifestyle components.

One compound present in onions that may have a positive impact on testosterone ranges is quercetin. It has been shown to have numerous health benefits, including

potential effects on testosterone levels. One examine revealed within the Journal of Food Science in 2012 evaluated

the consequences of certain onion compounds

on testosterone production in rats. The researchers found that the quercetin and quercetin glycosides

in onions doubtlessly contributed to increased serum testosterone ranges.

These include sport, a nutritious diet, a solid life-style, a normal body weight and particular dietary supplements

(e.g. zinc, ashwaghanda, vitamin D). Even if you finish

up older, a nutritious diet, common exercise,

a stable life-style and a normal physique weight are the

vital thing to maintaining or growing testosterone ranges at regular ranges.

In addition, targeted measures, such as taking zinc or ashwagandha, also can stimulate testosterone levels.

When it involves the query of how many onions a day you need to consume to extend testosterone, it’s

essential to keep in mind that moderation is essential.

That being stated, incorporating a reasonable amount of onions into your every day diet can have a

positive impression on your testosterone ranges.

Firstly, cruciferous greens such as broccoli, cauliflower,

and cabbage are identified to include a compound known as indole-3-carbinol,

which can help regulate estrogen ranges in the body.

Examples of such analysis approaches is to utilize specific forms

of food or dietary supplements as a safe and easily reached

means. Right Here, specifically, since 1967 until now, many research studies have revealed the

impact of onion on testosterone; however, this hyperlink has but to be collectively reviewed or summarized.

In addition, a quantity of associated published articles from the

identical databases were included to improve the integrity

of the discussion, and therefore the edge of

the future instructions. Nevertheless, this effect requires further approval in people, mainly by conducting

medical trials. Apart from potential dietary elements, there are several lifestyle changes which will help help wholesome testosterone levels.

Whereas there don’t but appear to be any particular research on MK-677’s potential effects on the mind,

the goals and nightmares that a lot of people experience do raise some considerations.

It’s not just some people right here and there; this has become

a standard “side effect” of MK-677. Remember that one of the main results of Ibutamoren is to extend your appetite,

so it is smart to take it early in the morning so you’re not coping with late-night hunger.

The only means to make use of steroids legally is to have a prescription for them.

Nolvadex therefore, will fail to revive these hormone

balances, which is why Clomid is usually run as a

substitute. Because of this, deca could cause a discount in libido and sexual efficiency.

Bodybuilders especially, suffer from painful joints as they develop older,

because they’re heavier than the typical particular person, as a

result of them carrying extra muscle. The excess prolactin interferes with

the secretion of gonadotropin-releasing hormone, resulting in decreased testosterone

and erectile dysfunction. They’ll also clue you in on how different customers have managed

deca libido points and whether or not they’ve found ways to stop or manage deca dick.

With oral testosterone, 20 grams of dietary fats ought to be consumed with each dose for optimum absorption. Dianabol (methandrostenolone)

is probably the most commonly used oral anabolic steroid on the planet at present.

We usually see users gain up to 30 pounds of weight on Anadrol, with energy ranges also hovering.

Anadrol (oxymetholone) is a strong DHT-derived compound

and arguably one of the best steroid for sheer mass gain. Nevertheless,

Superdrol is likely one of the most poisonous steroids,

inflicting excessive strain on the liver (2) and unrestrained elevations in blood strain. We usually see Superdrol

being utilized by advanced steroid users to take their physique to the

next level while maintaining most muscle definition.

Thus, Deca Durabolin customers can experience impotence (erectile dysfunction), known as ‘Deca dick’ (5).

Deca Durabolin’s lack of androgenicity is caused by

the reduction of dihydronandrolone (DHN) somewhat than dihydrotestosterone (DHT).

The advantage of less DHN is fewer cases of hair loss,

pimples, and enlargement of the prostate gland.

Treat muscle-wasting ailments and osteoporosis, among different situations where is the best place to inject steroids (Osvaldo) muscles and bones are lost, utilizing the help of SARMs.

In summary, authorized steroids are a safe and efficient alternative

to anabolic steroids. Our staff has researched and

compiled a list of the simplest legal steroids in the UK, together with D-Bal, HGH-X2,

Testo-Max, Trenorol, and Clenbutrol.

The primary drawback of operating this cycle is the increased endogenous testosterone suppression post-cycle; nonetheless,

this may be corrected with an effective PCT. Even though Anavar is an oral compound

(like testosterone undecanoate), it isn’t significantly

liver toxic. In Anavar’s case, this is because the kidneys assist to

course of oxandrolone, decreasing the hepatic toxicity and workload on the liver.

We have had success with aromatase inhibitors (AIs), similar to Arimidex, to significantly decrease the possibilities of

gynecomastia taking place. Nevertheless, a downside to taking AIs is that

they’ll exacerbate hypertension. These outcomes (above) are typical in our

experience, with every muscle group blowing

up noticeably. And for weeks 6-7, it goes to be 2 x one hundred seventy

five mg (0.875 ml) injections per week.

Legal Steroids do probably stimulate the growth of facial

hair and other body hair as a result of their influence on hormones within the body.

Though Testo-Max is costlier in comparability with different supplements, its benefits make it well

price the investment. This complement can enhance bodily and mental well-being,

increase bone density, enhance stamina and productivity, and stop the onset of

diseases corresponding to osteoporosis. In regard to

which steroids to make use of, it’ll depend on the person’s goals and finances.

A second cycle with larger dosages will add roughly another 15 pounds along with the

15 pounds previously gained from the preliminary cycle.

The drug far surpasses conventional testosterone within the body, which

makes it simpler to construct and maintain onto muscle whilst getting lean.

Making Certain a radical understanding of the potential unwanted effects is paramount when contemplating the usage of oral steroids for

bodybuilding or athletic enhancement. Common medical check-ups and vigilant self-monitoring can help mitigate these dangers and safeguard one’s well being.

Regardless Of the attract of quick gains in power and muscle mass, the well being implications

of irresponsible use cannot be understated.

Psychological signs involving decreased well-being contribute

to Steroid Stacks For Bulking habit, with 30%

of AAS users becoming dependent (20). We have had patients develop cholestatic syndrome, which is when bile flow turns into

impaired, resulting in a buildup and causing inflammatory damage

to the liver. Gynecomastia is when breast tissue in men begins to enlarge,

leading to swollen nipples or the pectorals starting to form the shape of female breasts.

Some bodybuilders who see us have taken powerful diuretics,

such as Lasix (furosemide), and anti-estrogens/aromatase inhibitors, similar to Nolvadex or Arimidex (anastrozole), to combat

fluid retention on Dianabol. Coincidentally, Dr.

Ziegler, in his later days, suffered from coronary heart illness, finally

dying from a heart assault in 1983. He attributed the harm to his heart as the result of

his personal experimental steroid use (when creating Dianabol).

This is why bodybuilders eat copious quantities of protein in an try to shift this nitrogen balance into a constructive state

for so lengthy as attainable.

One profit is that suspension is going to supply fast features, as it is pure testosterone and thus does not need to be damaged down. Nonetheless, the unhealthy information is that it requires very frequent injections, as it additionally leaves your physique quick.

It just isn’t sometimes beneficial for novices as a outcome of it is very fast-acting, so it

has an immediate effect on the physique instead

of gradually coming into the bloodstream. Hundreds Of Thousands of

individuals around the world take steroids; nonetheless,

only a small percentage accomplish that in a responsible manner.

The Dr. Muscle app takes the guesswork out of your fitness journey, automating every little thing

from exercise choice to progression tracking. It

ensures you make gains effectively and safely with out using harmful shortcuts.

A massive mistake is to assume these different compounds

work better than testosterone. Until you perceive testosterone, overlook about the different steroids for now.

Some customers believe it’s higher to go hard and excessive dose in your first cycle utilizing primarily testosterone and orals or other secondary compounds.

As A Result Of features will be important on your first

cycle, you may as well max out as much as attainable.

The larger the dose, the more serious side

effects will be, and it is recognized that anything above 100mg isn’t only probably dangerous but will not provide any added advantages.

As I mentioned, Dianabol is ideally used alongside other compounds, so your dosage can vary greatly depending in your objectives and what different

steroids are within the cycle. To stability benefits and side

effects properly, 15 or 20mg day by day won’t disappoint, particularly

if it’s your first time. There are over 20 known esters of testosterone, but you’ll solely come throughout a small number of

these being available to be used. Most of those synthetic derivatives of testosterone have been developed for medical use to deal with circumstances like low or

no testosterone in men. These compounds can considerably boost testosterone levels, making them attractive to us for bodybuilding.

This interval is optimal as a result of it lets you make gains for the longest time until you attain the purpose the

place gaining muscle starts to decrease, plateau, and doubtlessly stop

altogether.

Yes, should you take prescription anabolic steroids beneath the supervision of your healthcare provider for a medical cause, anabolic steroids are generally safe.

Natural steroid supplements are compounds which have related effects to the steroid hormones the body already

produces. These hormones, corresponding to testosterone, assist

to construct muscle tissue, among different bodily processes.

Pure steroid supplements are compounds that act similarly to the steroids that the human physique naturally produces, such as the hormone testosterone.

As elite athletes are caught cheating by utilizing anabolic steroids, perhaps their perception as optimistic role models will fade and the use of steroids decrease.

Increased stress to check athletes at youthful ages might lower the usage

of steroids as nicely.

The solely exception to this is testosterone undecanoate, an oral type of testosterone,

otherwise often identified as TestoCaps. Nonetheless, TestoCaps’ retail value may be very expensive and a fraction of

the worth of injectable testosterone esters, similar to

cypionate and enanthate. However, testosterone does aromatize, and thus weight achieve within the type of water is widespread and will

result in quickly lowered muscle definition and bloating (especially in individuals following a moderate to excessive sodium diet).

He graduated with a bachelor’s in biology from the College of Wisconsin and

a medical diploma from the University of Minnesota Medical School.

During medical college, he completed a graduate certificates in integrative therapies and healing practices through the Earl E.

Bakken Center for Spirituality & Healing. He is creating a scientific practice for sufferers

with complex trauma, in addition to for others going through important life transitions.

He is engaged on a book distilling the insights from his sabbatical, educating,

and main retreats on trauma, integrative well being, mindfulness, and well-being for well being professionals, college students, and the community.

However, such reductions are mild in contrast to other anabolic steroids.

It is never administered by itself, as it reduces

androgenicity, doubtlessly causing sexual side effects, together with impotence.

Subsequently, it’s typically stacked with Anadrol, testosterone, or trenbolone.

Deca Durabolin is a bulking steroid also capable

of including notable amounts of muscle mass

by enhancing protein synthesis and nitrogen retention in muscle fibers.

Deca Durabolin additionally will increase muscle fullness by increasing intracellular fluid quantity.

Trenbolone has a stimulating effect on the central nervous system, triggering thermogenesis and aiding fats

burning. However, such stimulation can contribute

to opposed effects, including insomnia, nervousness, restlessness, elevated

sweating, and even paranoia in sensitive users.

Clinicians and family doctors ought to concentrate on AAS opposed effects, to have the ability to examine AAS

use in excessive danger patients, particularly in young

athletes [121]. In this regard, cardiac imaging may be a useful

device to assess the presence of subclinical morphological cardiac alterations in AAS abusers.

However, additional research are wanted in this subject, on circumstance that there is not a reliable take a look

at to diagnose AAS abuse. In truth, testosterone, by

binding to AR, produces an increased manufacturing of

IGF-1, a decreased expression of myostatin and the differentiation of pluripotent mesenchymal cells into a myogenic lineage.

This results in it usually being medically used rather than TRT, in the form of esters such as nandrolone decanoate and nandrolone phenylpropionate.

The benefit deca has that supersedes regular testosterone,

is that it has rather more of a constructive impact on the joints.

Mainstream media has also helped in adding the enhanced performance facet of steroids to every thing with connotations like “microchips on steroids”, “cars on steroids” etc.

The use of steroids in sports is a controversial subject and exceeds the scope of this article.

Anabolic steroids are merely enhancement medication which may speed up and enhance your outcomes but won’t work if you don’t put the work

in.

There are 2 kinds of Trenbolone out there; acetate and enanthate.

Usually used for these chopping fat, however has additionally been proven to extend energy too.

While stem cells seem to have great potential, we want to get a greater understanding of their use so we

know that they’re each secure and efficient. Primarily

Based on existing studies, there is restricted proof that hyaluronic acid injections provide profit.

This doesn’t mean they don’t work, but that research hasn’t conclusively demonstrated that they do.

Hyaluronic acid injections are inclined to last longer than cortisone injections, 6–12 months

or extra. They don’t happen to everybody, but just about all people who

takes prednisone gets a minimum of one facet impact.

Verify together with your physician or pharmacist to verify these drugs do Steroids stunt

Growth (sd2c-git.cores.utah.Edu) not cause any harm

if you take them along with different medicines.

Never stop taking your treatment and by no means change your

dose or frequency without consulting your doctor. The main treatment for customers

of anabolic androgenic steroids (AASs) is cessation of

use. Although bodily dependence does not occur, psychologic dependence, notably

in competitive bodybuilders and athletes, might exist. A one who makes use

of injectable formulations must be up to date on tetanus vaccination. Athletes may take a fixed dose of 1 or multiple kinds of

AASs for a certain interval, cease, then start again (cycling) several times

a yr. However, multiple studies show the persistence of antagonistic effects while biking (1,2, 3).

Anabolic steroids are normally injected into muscle or ingested as tablets.

Certain steroids shouldn’t be taken with meals, as interactions could occur.

It’s important to speak to your doctor about pros and cons

of using corticosteroid medicine.

I even have a bachelor’s in felony justice and business obtained by way of Alvernia College.

After I am not focused on work or training, I take pleasure in watching films or reading about anything and every little thing.

As far as unwanted aspect effects, they are

fairly much like testosterone. Your supplier will insert

a needle into the area that wants treated and inject cortisone (a steroid).

You shouldn’t obtain steroid injections when you have an an infection. Corticosteroids have

a short-term immunosuppressant impact and might make it

more durable in your body to fight an infection and

heal itself. Mainly using an anabolic steroid will assist to copy the effects of testosterone, causing each anabolic and androgenic modifications to your physique.

If corticosteroid injections don’t work or

stop working, hyaluronic injections are an alternative joint injection choice patients can strive

for pain and swelling aid. If you expertise joint pain regardless of

drugs, lotions, and even physical therapy, you could be weighing your choices.

Tell any physician who treats you that you are utilizing this drugs.

While utilizing this drugs, you could want frequent blood tests at

your doctor’s workplace. Prednisone could cause low start

weight or delivery defects if you take the drugs during

your first trimester. Tell your doctor if you’re pregnant or plan to turn out to be pregnant whereas

utilizing this treatment. Prednisone treats many alternative conditions similar to allergic disorders, pores

and skin situations, ulcerative colitis, arthritis, lupus, psoriasis, or breathing issues.

However, it’s price noting that tren could cause a significant enhance in aggression and

psychological unwanted facet effects. Getting indignant

and wanting to harm somebody, or even your self aren’t uncommon feelings while

using tren.

Clen isn’t a steroid, but it is a popular drug within the class of performance-enhancing supplements and is commonly

used illegally with no prescription. However,

anabolic steroids have been frequently misused in high doses by athletes and the general public to

extend muscle. In the Usa, it’s illegal to possess anabolic steroids with no prescription. Given these risks, it’s important to discover alternatives to steroid use

for both medical and non-medical purposes. For medical conditions that

require anti-inflammatory treatment, non-steroidal anti-inflammatory medication (NSAIDs)

is often a safer alternative.

This modified version of IGF-1 is engineered to keep away from binding with IGF-binding proteins, extending its half-life to 20–30 hours.

As a result, it remains energetic within the physique

significantly longer than natural IGF-1. Nasal Spray – An various delivery

technique for those avoiding injections. PEG-MGF (Pegylated Mechano Progress Factor) – Enhances muscle repair and progress post-exercise.

Tesamorelin – Primarily used for fats loss but also aids in muscle preservation.

70918248

References:

Legal steroids 2015 (maspackaging.com)

70918248

References:

can you drink Alcohol while taking steroids

70918248

References:

proviron steroid (Molly)

70918248

References:

Losing weight on steroids

70918248

References:

none (https://socialwavepro.be/2023/04/09/unlock-the-power-of-digital-marketing-our-services/)

70918248

References:

None (estofanova.Com)

70918248

References:

none – Alphonse

–

70918248

References:

why are anabolic steroids illegal (jdemeta.net)

casino park

References:

guardian.ge

bethlehem pa casino

References:

Iskryasht-Blyasuk.com

most common steroids

References:

berggasthaus-alpenblick.ch

best legal steroids gnc

References:

fatims.org

Östrogen zur oralen (durch den Mund) Einnahme oder andere

Geschlechtshormone. Die Anwendung von Norditropin® FlexPro® kann bei Dopingkontrollen zu positiven Ergebnissen führen. Der Fehlgebrauch

zu Dopingzwecken kann zu einer Gefährdung der Gesundheit führen. Wenn Sie eine

Ersatztherapie mit Glukokortikoiden durchführen, sollten Sie regelmäßig Ihren Arzt aufsuchen, da Sie möglicherweise Ihre

Glukokortikoid-Dosis anpassen müssen.

Da GHRH pulsatil freigesetzt wird, zeigt sich auch eine

gewisse Rhythmik in der GH-Sekretion mit höchsten Spiegeln nachts,

meist nach Einsetzen des Tiefschlafs. Die Somatotropin-Spiegel

sind währender der Pubertät erhöht und sinken mit zunehmendem Alter ab.

Sämtliche aufgeführten Säuren sind unter dem Sammelbegriff essentielle Aminosäuren bekannt.

BCAAs kommen in speziellen Nahrungsmitteln zum Tragen, wie etwa in Milchprodukten, Fleisch oder

auch in unterschiedlichen Nahrungsfetten, wenn auch in kleinerer Konzentration. Diese BCAAs haben einen positiven Effekt auf die Muskelregeneration(12).

Klassischerweise denkt man bei Proteinen an Fleisch, Fisch, Milchprodukte und Eier.

Doch auch Hülsenfrüchte wie Soja, Linsen und Erbsen sowie Vollkornprodukte enthalten viel Eiweiß.

Zwar unterscheiden sich pflanzliche und tierische Proteine in ihrer Zusammensetzung.

HGH, oder Human Development Hormone (growth hormone, GH), steuert

das Körperwachstum und den Stoffwechsel. Es wird medizinisch für Wachstumsstörungen, in der Sportmedizin und in Anti-Aging-Therapien verwendet.

In diesem Artikel erfahren Sie, wie hGH wirkt,

wofür es eingesetzt wird und welche Risiken bestehen. Die vordere Hypophyse

produziert menschliches Wachstumshormon – Somatotropin.

Gleichzeitig zeichnen einige Befürworter von hGH

ein schillerndes, aber falsches Bild der Substanz.

Auf vielen Web Sites im Internet wird hGH als Allheilmittel angepriesen, das vom Abnehmen bis zum Aufhalten des Alterungsprozesses reicht.

Einige Bodybuilder verwenden Wachstumshormone, oft unlawful,

um schnell an Muskelmasse zuzulegen.

Primäres Amin ist eine Vorstufe von Hormonen und

kann selbst physiologische Wirkungen erzeugen, beispielsweise

als Neutrotransmitter wie das GABA. Gamma Amino Butter Säure ist laut Wikipedia der wichtigste Neurotransmitter im menschlichen, zentralen Nervensystem und übt eine hemmende

Wirkung aus. Benutzer sollten vor der Einnahme des Peptids ärztlichen Rat einholen, um potenzielle gesundheitliche Risiken einschätzen zu lassen und eine sichere Anwendung zu gewährleisten. Der Großteil der

Patienten mit Wachstumshormonmangel und einer unauffälligen MRT-Untersuchung entwickelt später eine

normale Wachstumshormonausschüttung. Aus diesem Grund sollten die Diagnose Wachstumshormonmangel

und damit auch die Therapie regelmäßig überprüft werden.

Über den Botenstoff IGF-1 fördern sie gezielt den Muskel- und Gewebeaufbau, blockieren dabei Myostatin, ein Protein, das

Muskelwachstum hemmt. “HGH ist ein sehr wichtiges Hormon für das Wachstum des Menschen”, erklärt Professor Matthias Weber, Leiter des Schwerpunkts

für Endokrinologie und Stoffwechselkrankheiten an der Universität Mainz.

Wird zu wenig Somatropin produziert, etwa durch eine Störung der Hypophyse, muss der Körper entsprechend unterstützt werden. Dabei wird

oft übersehen, dass HGH – also Human Growth Hormone – eigentlich ein medizinisch anerkanntes Medikament ist.

In synthetischer Type als Somatropin wird es bei Wachstumshormonmangel, etwa im Kindesalter oder bei bestimmten Stoffwechselerkrankungen, verordnet.

Die verbesserten Stoffwechselfunktionen führen zu einer verbesserten Ausdauer und

einer schnelleren Erholung der Muskeln, und das alles auf

Kosten von zwei Pillen pro Tag. Mein Gewicht

war ninety seven kg, ich habe HGH-X2 45 Tage lang mit einem guten Ernährungsprogramm

verwendet und jetzt bin ich 90 kg mit Pure steroids for fat loss and muscle gain.

Dies ist vorteilhaft für Personen mit Schwächungen und / oder Krankheiten, bei denen Organversagen möglich

ist, Organtransplantationen jedoch keine ideale Possibility sind.

HGH wirkt, indem es die Stoffwechselprozesse in den Zellen stimuliert, um den Stoffwechsel

zu aktivieren. Es stimuliert die Leber zur Herstellung eines insulinähnlichen Proteins,

das Knorpelzellen produziert.

Da HGH ist ein Hormon selbst , wenn auch ein synthetisches , dessen Einführung in den Körper kann neben anderen Zellen Wachstumszellenauswirken.

Daher ist, wie neue Knochen-und Muskelmasse aufgefordert

werden , zu wachsen , der Körper die anderen Geweben und Organen werden auch in die Produktion aufgefordert , anregend andere Hormone .

Diese Produktion im Auftrag von HGH Auswirkungen zu einem gewissen Grad die Freisetzung von Insulin, das

in möglichst Diabetes -ähnliche Komplikationen führen kann .

black market steroids for sale

References:

valley.md

are there any legal steroids

References:

natural steroid supplements (https://steele-houmann-2.hubstack.net/best-steroids-for-sale-in-2024)

What’s up, this weekend is good designed

for me, because this time i am reading this wonderful educational post here at my home.

References:

where to get steroids in the us [http://kriminal-ohlyad.com.ua/]

what is considered a high roller at a casino

References:

what is a poker high Roller (https://md.td00.de)

hgh testosterone cycle

References:

hgh cycles for beginners (https://securityholes.science/)

Insulin is a hormone liable for regulating blood sugar levels and nutrient uptake by

cells. Some people fear that creatine supplementation might

enhance insulin levels, doubtlessly breaking a quick.

However, analysis suggests that creatine has

minimal influence on insulin secretion. Therefore, taking creatine throughout your fasting period is unlikely to intrude with the metabolic benefits of fasting.

When intermittent fasting, you shouldn’t consume any calories that

would break your fast. Sadly, many pre workout supplements are

filled with components that would break your quick.

When choosing creatine supplements, we suggest discovering

the purest form to avoid breaking your fast.

Before buying, examine the label for the following components, which is

able to break your fast. If you’re involved about creatine breaking a quick or

inflicting digestive points, think about different supplements

like branched-chain amino acids (BCAAs)

and electrolytes. These can present muscle upkeep

and hydration help without caloric intake. To maximize benefits, select pure creatine monohydrate, keep away from flavored versions, and monitor how your body reacts.

Taken smartly, creatine and fasting could be a powerful combo for

performance, well being, and longevity.

There are some caveats though since there’s not sufficient science on the subject.

Like the fact that sure brands of cigarettes

have added sugar in them. Actually, the preferred American brands of

cigarettes, corresponding to Marlboro, Camel, or Kent, have added sugar in them,

according to this examine. Sometimes it’s the third most prevalent ingredient after nicotine and tobacco.

Coupled with histidine, one other amino acid, it

will produce carnosine, which is saved within the muscle.

The effect of carnosine within the muscle is to scale back lactic acid

production.

Ketosis is primarily influenced by carbohydrate restriction, whereas creatine just isn’t a major source of carbohydrates.

Subsequently, creatine supplementation is unlikely to disrupt ketosis.

However should you’re fasting for fat loss or psychological clarity, it

won’t really mess together with your move. It’s a natural substance found in your physique and in addition in meals like purple meat.

However let’s be real — you’d need to eat a

mountain of steak to get enough for serious results.

The moment you eat or drink something with calories, boom — quick is over.

It’s a staple supplement for most athletes and bodybuilders, and if you’re on the lookout for critical muscle progress and enhanced work capability, it should most likely be for you, too.

Roughly 95% lives in your skeletal muscles, with the remaining 5% distributed all

through other tissues. Your mind, heart, and testes additionally keep relatively high creatine ranges compared

to other organs. Mother And Father of young adults often are afraid when their youngster starts to take creatine.

They could tell you that this complement might injury your coronary heart

or liver. But, creatine just isn’t a harmful supplement as it is mistakenly believed.

The proper age to eat creatine usually turns into an important query.

There are no opposed results triggered by intake of creatine by teenagers.

Creatine is derived from amino acids, but it’s not the

same as ingesting full protein or BCAAs. Creatine monohydrate,

in its purest kind, is just about calorie-free.

One serving (about 5 grams) has negligible vitality content—roughly zero to 10 calories relevant webpage at Neurotrauma World most, depending on additives.

The speed of this conversion can differ barely from person to person primarily based on elements like muscle mass, activity degree, and total

health.

By boosting ATP availability, creatine enhances energy and power output

during workouts. This leads to improved performance in resistance coaching, sprinting,

and other explosive movements, making it popular among athletes and gym-goers.

Just make certain it doesn’t comprise amino

acids if you’re taking a pre-workout when fasting. In Any Other Case, mTOR shall be activated, and insulin will diminish autophagy if not utterly stopped.

As mentioned earlier, your physique will have a better time absorbing creatine within the presence of insulin. In that case, this will

be the opposite of what you’re trying to do with uptaking creatine.

Nonetheless, to ensure you’re constantly taking your creatine, it’s useful to

choose a time that fits well into your daily routine. This

could probably be within the morning, afternoon, or evening,

relying on what fits you greatest. The most important factor is to stick to a schedule and take

creatine regularly to take care of optimal ranges in your

muscular tissues. But what if you drink a glass of water with creatine powder in it?

hgh before and after pics

References:

hgh bodybuilding kaufen; realtorflow.Ca,

psychological side effects of steroids

References:

human growth steroids (https://git.miankong.top/)

best steroid to lose belly fat

References:

is creatine Illegal

ipamorelin cjc-1295 benefits

References:

cjc-1295/ipamorelin protocol (https://md.un-hack-bar.de/FeYeDSGKQ1GchcTqzvKNzg)

ipamorelin powder for sale

References:

what drugs have ipamorelin in them

sermorelin ipamorelin and cjc1295

References:

ipamorelin 2000 mcg dosage [https://blandonew.com]

cjc-1295 ipamorelin monthly cost

References:

sermorelin vs tesamorelin vs ipamorelin

ipamorelin bio peptide

References:

ipamorelin sublingual tablet (https://Doodleordie.com)

ipamorelin peptide benefits

References:

cjc 1295 ipamorelin before and after pics

ipamorelin igf 1

References:

how many units of cjc 1295 and ipamorelin (allinonetab.com)

does ipamorelin help you lose weight

References:

Valley.md

igf-1 lr3 cjc 1295 ipamorelin

References:

ipamorelin and cjc no dac dosage And cycle

cjc-1295 / ipamorelin: growth hormone secretagogues

References:

daily Dosage of Cjc 1295 ipamorelin

what happens when you stop taking ipamorelin

References:

ipamorelin cjc no dac

best research chemical site bodybuilding

References:

anabol tablets for sale (gitea.zerova.com)

is joe rogan on steroids

References:

bodybuilding leaning out [https://Git.qdhtt.Cn]

dianabol side effects for men

References:

fast muscle growth pills (https://startuptube.xyz)

what is the definition of anabolic steroids

References:

different Types of testosterone steroids (https://w2k.sh)

how do anabolic steroids build muscle

References:

horse steroids for sale (lex-drive.com)

bodybuilding.com 10 percent off 2018

References:

x Roids (https://gitlab.oc3.ru/u/arronmetzger00)

anabolic steriods com

References:

what is the closest thing to steroids (https://lensez.info/)

legal medical uses for steroids

References:

Is testosterone an anabolic steroid [gitea.ucarmesin.de]

best muscle building drugs

References:

dianabol steroids for sale (git.hanckh.top)

where to buy winstrol

References:

https://md.entropia.de/

long term effects of performance enhancing drugs

References:

steroids like supplements – git.forum.ircam.fr –

anabolic steroid use may cause all of the following side effects except

References:

pad.karuka.tech

weight lifting stacks

References:

travelersqa.com

where are anabolic steroids legal

References:

valley.Md

anabolic steroids in women

References:

old.investaar.ir

where to buy real steroids online forum

References:

md.ctdo.de

does steroids make you stronger

References:

aseaofblue.com

can you lose weight on steroids

References:

https://peatix.com

steroid long term side effects

References:

–8sbec1b1ad1ae2f.бел

best online steroid pharmacy

References:

tellmy.ru

side effects of steroids in bodybuilding

References:

https://www.starsandstripesfc.com/users/regan.blalock

what type of drug is steroids

References:

http://woorichat.com/read-blog/99285

top steroid websites

References:

king-wifi.win

fastest muscle building supplement

References:

https://maps.google.cv/url?q=https://forum.issabel.org/u/hockeypaper1

are there any good legal steroids

References:

baby-newlife.ru

legal trenbolone

References:

http://www.google.gr

people on steroids before and after pictures

References:

baby-newlife.ru

synthetic hormones definition

References:

images.google.com.sv

best legal steroids to buy

References:

http://www.google.at

what’s the best steroid

References:

https://www.google.com.om/url?q=https://wikimapia.org/external_link?url=https://doc.adminforge.de/VG4rl4E1T22loAmnhjmdGw